Hat Ihnen der Artikel weitergeholfen? Dann teilen Sie ihn gerne mit Ihren Kolleg:innen.

Einleitung

Informationssicherheit ist die Grundlage für ein sicheres Handeln in der digitalen Welt. Als international anerkannter Standard setzt ISO 27001 den Maßstab für ein Informationssicherheits-Managementsystem (ISMS) – und das aus gutem Grund: Allein im Jahr 2024 stiegen die weltweiten Cyberangriffe um 38 %. Die ISO 27001-Zertifizierung ist daher heute ein Muss für Cyberresilienz und ein klares Vertrauenssignal an alle Stakeholder:innen.

Sie stehen vor Ihrer ersten Zertifizierung? Oder möchten eine bestehende erneuern? Ganz gleich, wo Sie sich gerade befinden – dieser Leitfaden bietet Ihnen praxisnahe Tipps, um den Prozess erfolgreich und mit Leichtigkeit zu meistern.

Was ist eine ISO 27001-Zertifizierung?

Die ISO 27001-Zertifizierung ist der offizielle Nachweis, dass das ISMS eines Unternehmens die strengen Anforderungen der ISO/IEC 27001 erfüllt – dem globalen Standard für den Schutz und das Management von Informationswerten. Es belegt, dass Sie einen strukturierten, risikobasierten Ansatz für die Sicherheit verfolgen.

Zentrale Anforderungen für die ISO 27001-Zertifizierung

Um die ISO 27001-Zertifizierung zu erhalten, muss ein Unternehmen Folgendes nachweisen:

-

Ein klares, dokumentiertes Vorgehen zur Risikobehandlung im Bereich Informationssicherheit

-

Umsetzung der 114 Maßnahmen aus Anhang A – verteilt auf 14 Kontrollbereiche

-

Nachweis der Einhaltung globaler Best Practices zum Schutz sensibler Daten

-

Starke Führungsverantwortung und ein kontinuierlicher Verbesserungsansatz

Alan Calder,

Gründer von IT Governance

Zertifizierungsstelle und Gültigkeit

Die ISO selbst zertifiziert keine Organisationen – diese Aufgabe übernehmen akkreditierte Stellen wie BSI, Bureau Veritas oder SGS. Nach bestandener Prüfung ist das Zertifikat drei Jahre lang gültig. In dieser Zeit finden jährlich Überwachungsaudits statt, um die Wirksamkeit und Konformität Ihres ISMS sicherzustellen.

Ein effektives ISMS erfordert regelmäßige interne Prüfungen und Aktualisierungen. ADOGRC unterstützt Sie dabei mit integrierten Funktionen für Risikomanagement und Überwachung – für eine kontinuierliche Einhaltung der Vorgaben. Echtzeit-Dashboards, automatisierte Berichte und proaktive Benachrichtigungen sorgen dafür, dass Sie den Zustand Ihres ISMS stets im Blick haben und bei neuen Standards oder Bedrohungen schnell reagieren können.

Tipp: Entdecken Sie die integrierte ISO 27001-Lösung von ADOGRC für eine nahtlose und effiziente Umsetzung.

Der vollständige Zertifizierungsprozess: Zeitplan und Anforderungen

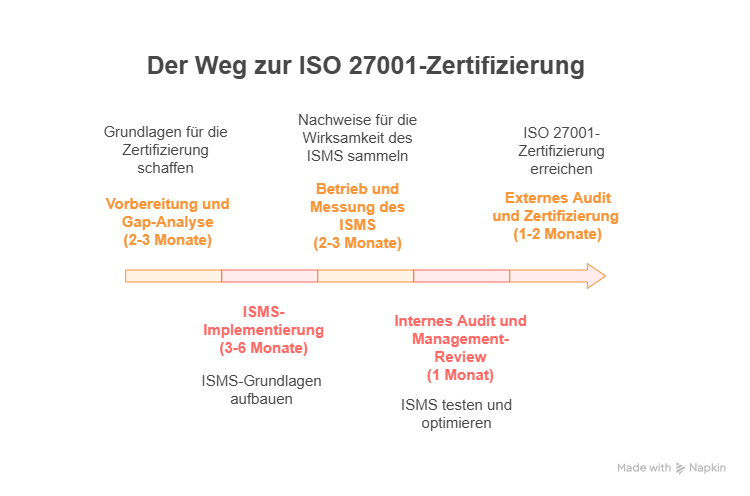

Der Weg zur ISO 27001-Zertifizierung verläuft in mehreren Phasen – jede mit klaren Zielen und Meilensteinen.

Phase 1: Vorbereitung und Gap-Analyse (2–3 Monate)

Starten Sie mit der Bewertung Ihrer aktuellen Sicherheitslage im Hinblick auf ISO 27001. Sichern Sie sich die Unterstützung der Unternehmensleitung, etablieren Sie ein Governance-Modell, definieren Sie den Geltungsbereich Ihres ISMS und führen Sie eine Gap-Analyse durch. Dabei werden fehlende Maßnahmen, veraltete Richtlinien oder Lücken in der Dokumentation aufgedeckt. Ein klarer Fahrplan mit Rollen, Zeitrahmen und Risikobewertung sorgt für Orientierung im Team. Ein zunächst begrenzter Geltungsbereich erleichtert den Einstieg und schafft eine solide Basis für die spätere Ausweitung.

So unterstützt Sie ADOGRC: Nutzen Sie die integrierte Compliance-Bibliothek, um bestehende Prozesse sofort mit den ISO 27001-Maßnahmen abzugleichen – inklusive automatisierter Gap-Analyse-Berichte.

Phase 2: ISMS-Implementierung (3–6 Monate)

In der zweiten Phase setzen Sie die Grundlagen Ihres ISMS in die Praxis um: Sie dokumentieren die Statement of Applicability (SoA), erstellen Richtlinien und Verfahren und definieren Ihre Risikomanagement-Methodik. Das Risikomanagement umfasst die Identifikation von Informationswerten, die Risikobewertung, die Definition von Maßnahmenplänen und die Auswahl geeigneter Sicherheitskontrollen. Diese Kontrollen decken technische Aspekte wie Zugriffsmanagement und Verschlüsselung ab, ebenso wie physische Sicherheitsmaßnahmen und administrative Prozesse – darunter Richtlinien sowie Mitarbeiterschulungen.

So unterstützt Sie ADOGRC: Automatisieren Sie die Erstellung von Richtlinien, verfolgen Sie die Umsetzung von Kontrollen und planen Sie regelmäßige Bewertungen, um Ihre kontinuierliche Compliance nachzuweisen.

Nachfolgend finden Sie eine Übersicht über typische Kontrollen, deren Priorität sowie den geschätzten Implementierungszeitrahmen:

| Kontrollbereich |

Priorität

|

Typischer Implementierungszeitraum |

|---|---|---|

| Informationssicherheitsrichtlinien | Hoch | 1-2 Wochen |

| Organisation der Informationssicherheit | Hoch | 2-3 Wochen |

| Zugriffskontrolle | Kritisch | 4-6 Wochen |

| Kryptografie | Mittel–Hoch | 2-4 Wochen |

| Physische Sicherheit | Mittel | 3-4 Wochen |

| Betriebssicherheit | Hoch | 4-8 Wochen |

Phase 3: Betrieb und Messung des ISMS (2–3 Monate)

Sobald die Kontrollen implementiert sind, ist es entscheidend, deren Leistung zu überwachen und zu messen. Dazu gehören die Durchführung von Awareness-Trainings, das Protokollieren von Sicherheitsvorfällen, das Verfolgen von KPIs sowie regelmäßige Management-Reviews. Der Nachweis, dass die Sicherheitsmaßnahmen wie geplant funktionieren, ist ausschlaggebend für das Bestehen von Audits.

So unterstützt Sie ADOGRC: Echtzeit-Dashboards und automatisierte Berichte erleichtern die Leistungskontrolle erheblich.

Phase 4: Internes Audit und Management-Review (1 Monat)

Vor dem externen Audit sollten Sie eine interne Überprüfung der Wirksamkeit Ihrer Dokumentation und Kontrollen durchführen. Identifizierte Schwachstellen sollten vor der offiziellen Prüfung behoben werden. Nach dem internen Audit folgt ein Management-Review, in dem die Auditergebnisse ausgewertet, Risikobewertungen aktualisiert, Sicherheitskennzahlen überprüft und notwendige Verbesserungen geplant werden.

So unterstützt Sie ADOGRC: Nutzen Sie das Audit Management-Modul mit Checklisten, Aufgabenmanagement und Audit-Trails, um den gesamten Prozess zentral und effizient zu steuern.

Phase 5: Externes Audit und Zertifizierung (1–2 Monate)

Das externe Audit gliedert sich in zwei Stufen:

Stufe 1 – Dokumentenprüfung: Die Auditor:innen überprüfen den Geltungsbereich Ihres ISMS, Ihre Risikomanagement-Methodik, Richtlinien, Verfahren sowie die SoA und weisen auf notwendige Anpassungen vor Stufe 2 hin.

Stufe 2 – Validierung vor Ort: Hierbei erfolgt eine detaillierte Prüfung der operativen Umsetzung. Durch Interviews, Stichproben von Nachweisen und Prozessüberprüfungen wird sichergestellt, dass Ihr ISMS wie beschrieben funktioniert.

Das erfolgreiche Bestehen beider Stufen führt zur Erteilung der ISO 27001-Zertifizierung, die drei Jahre gültig ist – vorbehaltlich jährlicher Überwachungsaudits.

Zeitplan für die Erlangung der ISO 27001-Zertifizierung

Häufige Herausforderungen und wie Sie diese meistern

Obwohl der Zertifizierungsprozess klar strukturiert ist, treten häufig Schwierigkeiten auf. Hier sind typische Stolpersteine und Strategien zu deren Überwindung:

Mangelnde Unterstützung durch das Management: Ohne Rückhalt von Führungsebene fehlen oft Ressourcen und Priorität.

Lösung: Erstellen Sie eine fundierte Business-Case-Präsentation – Datenschutzverletzungen kosteten im Jahr 2023 durchschnittlich 4,45 Millionen US-Dollar – und zeigen Sie auf, wie Live-Dashboards Risiken messbar und transparent machen.

Scope Creep: Eine Erweiterung des Geltungsbereichs während des Prozesses gefährdet Zeitpläne und Budgets.

Lösung: Setzen Sie klare Scope-Grenzen und kontrollieren Sie Änderungen durch dokumentierte Freigabeprozesse. ADOGRC hilft, den Überblick über alle Compliance-Ziele zentral zu behalten und Scope-Änderungen zu vermeiden.

Ressourcenengpässe: Begrenzte personelle Kapazitäten können den Fortschritt verlangsamen.

Lösung: Teilen Sie die Arbeit in Etappen auf, holen Sie bei Bedarf externe Unterstützung hinzu und automatisieren Sie wiederkehrende Aufgaben, um Effizienz zu steigern.

Überforderung durch Dokumentation: Die Menge der erforderlichen Dokumente kann schnell überwältigend wirken.

Lösung: Nutzen Sie Vorlagenbibliotheken und Auto-Fill-Funktionen, um den manuellen Aufwand zu reduzieren.

Integration mehrerer Rahmenwerke: ISO 27001 mit anderen Standards wie SOC 2 oder NIST in Einklang zu bringen, ist oft komplex.

Lösung: Kontrollen einmalig so abbilden, dass sie mehrere Standards (ISO 27001, SOC 2, NIST CSF, DSGVO) gleichzeitig abdecken, statt sie doppelt zu erfassen.

Die messbaren Vorteile einer ISO 27001-Zertifizierung

Neben dem Reputationsgewinn bietet die Zertifizierung auch handfeste wirtschaftliche Vorteile:

- 62 % weniger Sicherheitsvorfälle

- 40 % schnellere Reaktionszeiten bei Vorfällen

- 34 % niedrigere Auditkosten durch 89 % Überschneidung mit der DSGVO und 93 % mit HIPAA

- 14,1 % höhere Erfolgsquote bei Ausschreibungen; 76 % der Großkunden bevorzugen zertifizierte Partner

- 147 % Return on Investment (ROI) innerhalb von drei Jahren, Amortisation nach 14–24 Monaten

GRC-Plattformen wie ADOGRC verstärken diese Vorteile, indem sie Risikobewertungen, Compliance-Tracking und Auditvorbereitungen automatisieren.

ISO 27001 im Vergleich zu anderen Sicherheitsstandards

Ein Vergleich von ISO 27001 mit anderen Sicherheitsstandards zeigt seine weltweite Relevanz und die Möglichkeit der Zertifizierung:

|

Framework

|

Hauptfokus |

Geografische Relevanz

|

Zertifizierung

|

Komplementär mit ISO 27001

|

|---|---|---|---|---|

| ISO 27001 | Informationssicherheit | Global | Ja | – |

| SOC 2 | Sicherheit von Dienstleistern | Nordamerika | Ja | 78 % Überschneidung |

| NIST CSF | Cybersicherheit | USA (weltweite Anwendung) | Nein | 83 % Überschneidung |

| DSGVO | Datenschutz | EU/EWR | Nein | 89 % Überschneidung |

| HIPAA | Gesundheitsdaten | USA | Nein | 93 % Überschneidung |

Vorbereitung auf Überwachungsaudits und Rezertifizierung

Die ISO 27001-Zertifizierung erfordert kontinuierliche Anstrengungen. In den ersten beiden Jahren konzentrieren sich die Überwachungsaudits auf spezifische Komponenten des ISMS, einschließlich der Behebung früherer Abweichungen, interner Audits und Managementbewertungen. Im dritten Jahr erfolgt die umfassende Rezertifizierung, bei der die Wirksamkeit des gesamten ISMS und Anpassungen an neue Bedrohungen überprüft werden. Es empfiehlt sich, das ISMS als fortlaufenden Prozess zu betrachten und ein engagiertes Team mit der laufenden Überwachung und Weiterentwicklung zu betrauen.

Zusammenfassung

Auch wenn die Erlangung der ISO 27001-Zertifizierung Einsatz und Ressourcen erfordert, ist ihr Nutzen von unschätzbarem Wert. Sie schafft ein widerstandsfähiges Sicherheitsfundament, mit dem Ihr Unternehmen neuen Bedrohungen selbstbewusst begegnen kann. In etwa 6–12 Monaten stärkt der Zertifizierungsprozess nicht nur Ihre Risikominimierung, sondern auch Ihre Marktposition und unterstreicht Ihr Engagement für bewährte Branchenstandards. Da sich die Cyber-Bedrohungslage ständig verändert, bleibt ein aktives und anpassungsfähiges ISMS ein entscheidender Erfolgs- und Sicherheitsfaktor.

Um den Aufwand zu minimieren, nutzen Sie ADOGRCs umfassendes Toolset – mit Audit-Trackern, interaktiven Risikoanalysen und anpassbaren ISMS-Modulen. Damit können Sie Ihre Zertifizierungsdauer um bis zu 40 % verkürzen und Kosten um 25–30 % senken. Durch die zentrale Steuerung aller Compliance-Aktivitäten auf einer Plattform sorgt ADOGRC dafür, dass Sie stets compliant, wettbewerbsfähig und für rechtliche wie sicherheitsrelevante Herausforderungen bestens gewappnet sind.